Innehåll

- Steg

- Del 1 av 4: Förbered dig för Wi-Fi-hackning

- Del 2 av 4: Hacka Wi-Fi

- Del 3 av 4: Använd Aircrack-Ng på icke-GPU-datorer

- Del 4 av 4: Använd Deauth Attacks för att tvinga fram en handskakning

- Tips

- Varningar

Den här artikeln visar dig hur du hackar WPA- eller WPA2 -nätverkslösenord med Kali Linux.

Steg

Del 1 av 4: Förbered dig för Wi-Fi-hackning

1 Läs villkoren för laglig Wi-Fi-hackning. I de flesta länder är det bara acceptabelt att hacka ett WPA- eller WPA2 -nätverk om nätverket tillhör dig eller någon som gav dig tillstånd att hacka.

1 Läs villkoren för laglig Wi-Fi-hackning. I de flesta länder är det bara acceptabelt att hacka ett WPA- eller WPA2 -nätverk om nätverket tillhör dig eller någon som gav dig tillstånd att hacka. - Hacknätverk som inte uppfyller ovanstående kriterier är olagligt och kan utgöra ett brott.

2 Ladda ner Kali Linux -diskavbildning. Kali Linux är det mest lämpliga verktyget för att knäcka WPA och WPA2. Kali Linux installationsbild (ISO) kan laddas ner genom att följa dessa steg:

2 Ladda ner Kali Linux -diskavbildning. Kali Linux är det mest lämpliga verktyget för att knäcka WPA och WPA2. Kali Linux installationsbild (ISO) kan laddas ner genom att följa dessa steg: - Gå till https://www.kali.org/downloads/ i en datorns webbläsare.

- Tryck HTTP bredvid den version av Kali du vill använda.

- Vänta tills nedladdningen är klar.

3 Sätt i USB -minnet i datorn. För att göra detta behöver du ett USB -minne på minst 4 gigabyte.

3 Sätt i USB -minnet i datorn. För att göra detta behöver du ett USB -minne på minst 4 gigabyte.  4 Gör USB -flashenheten startbar. Detta krävs för att använda USB -minnet som installationsplats.

4 Gör USB -flashenheten startbar. Detta krävs för att använda USB -minnet som installationsplats. - Du kan också använda en Mac för detta steg.

5 Flytta Kali Linux ISO -filen till ditt USB -minne. Öppna ditt USB -minne och dra sedan den nedladdade Kali Linux ISO -filen till enhetsfönstret.

5 Flytta Kali Linux ISO -filen till ditt USB -minne. Öppna ditt USB -minne och dra sedan den nedladdade Kali Linux ISO -filen till enhetsfönstret. - När överföringsprocessen är klar ska du inte koppla bort USB -lagringsenheten från datorn.

6 Installera Kali Linux. För att installera Kali Linux på din dator, följ dessa steg:

6 Installera Kali Linux. För att installera Kali Linux på din dator, följ dessa steg: - Starta om din Windows -dator.

- Öppna BIOS -menyn.

- Konfigurera din dator så att den startar från ett USB -minne. För att göra detta, hitta avsnittet Boot Options, välj namnet på USB -enheten och flytta det högst upp i listan.

- Spara och avsluta och vänta tills Kali Linux -installationsfönstret visas (du kan behöva starta om datorn igen).

- Följ instruktionerna för att installera Kali Linux.

7 Köp en Wi-Fi-adapter som stöder övervakningsläge. Wi-Fi-adaptrar finns i online- eller maskinvaruaffärer. Wi-Fi-adaptern måste stödja övervakningsläge (RFMON), annars kommer du inte att kunna hacka nätverket.

7 Köp en Wi-Fi-adapter som stöder övervakningsläge. Wi-Fi-adaptrar finns i online- eller maskinvaruaffärer. Wi-Fi-adaptern måste stödja övervakningsläge (RFMON), annars kommer du inte att kunna hacka nätverket. - Många datorer har inbyggda RFMON Wi-Fi-adaptrar, så var noga med att prova de fyra första stegen i nästa avsnitt innan du köper.

- Om du använder Kali Linux i en virtuell maskin behöver du en Wi-Fi-adapter oavsett datorkortet.

8 Logga in på Kali Linux som root. Ange ditt användarnamn och lösenord för att logga in.

8 Logga in på Kali Linux som root. Ange ditt användarnamn och lösenord för att logga in. - Under hackningsproceduren måste du alltid vara i rotkontot.

9 Anslut din Wi-Fi-adapter till din Kali Linux-dator. Efter en stund börjar kortet ladda ner och installera drivrutiner. Följ anvisningarna på skärmen när du uppmanas att slutföra installationen. När du har slutfört detta steg kan du börja knäcka det valda nätverket.

9 Anslut din Wi-Fi-adapter till din Kali Linux-dator. Efter en stund börjar kortet ladda ner och installera drivrutiner. Följ anvisningarna på skärmen när du uppmanas att slutföra installationen. När du har slutfört detta steg kan du börja knäcka det valda nätverket. - Om du redan har konfigurerat kortet på din dator måste du fortfarande konfigurera det för Kali Linux genom att ansluta det igen.

- Som regel räcker det med att bara ansluta kortet till en dator för att konfigurera det.

Del 2 av 4: Hacka Wi-Fi

1 Öppna Terminal på din Kali Linux -maskin. Hitta och klicka på ikonen Terminalapplikation, som liknar en svart fyrkant med vita "> _" tecken.

1 Öppna Terminal på din Kali Linux -maskin. Hitta och klicka på ikonen Terminalapplikation, som liknar en svart fyrkant med vita "> _" tecken. - Eller bara klicka Alt+Ctrl+Tför att öppna Terminal.

2 Ange installationskommandot Aircrack-ng. Ange följande kommando och klicka ↵ Ange:

2 Ange installationskommandot Aircrack-ng. Ange följande kommando och klicka ↵ Ange: sudo apt-get install aircrack-ng

3 Ange ditt lösenord när du uppmanas. Ange ditt lösenord för att logga in på din dator och klicka ↵ Ange... Detta kommer att ge root -privilegier till alla kommandon som körs i terminalen.

3 Ange ditt lösenord när du uppmanas. Ange ditt lösenord för att logga in på din dator och klicka ↵ Ange... Detta kommer att ge root -privilegier till alla kommandon som körs i terminalen. - Om du öppnar ett annat terminalfönster (som kommer att diskuteras senare i artikeln) måste du köra kommandon med prefixet sudo och / eller ange lösenordet igen.

4 Installera Aircrack-ng. Klicka på när du uppmanas Yoch vänta sedan på att installationen är klar.

4 Installera Aircrack-ng. Klicka på när du uppmanas Yoch vänta sedan på att installationen är klar.  5 Aktivera airmon-ng. Ange följande kommando och klicka ↵ Ange.

5 Aktivera airmon-ng. Ange följande kommando och klicka ↵ Ange. airmon-ng

6 Hitta namnet på övervakningssystemet. Du hittar den i kolumnen "Gränssnitt".

6 Hitta namnet på övervakningssystemet. Du hittar den i kolumnen "Gränssnitt". - Om du hackar in ditt eget nätverk bör det heta "wlan0".

- Om du inte ser namnet på övervakningssystemet har din Wi-Fi-adapter inte stöd för övervakningsläge.

7 Börja övervaka ditt nätverk. För att göra detta, ange följande kommando och tryck på ↵ Ange:

7 Börja övervaka ditt nätverk. För att göra detta, ange följande kommando och tryck på ↵ Ange: airmon-ng start wlan0

- Ersätt "wlan0" med namnet på målnätverket om det har ett annat namn.

8 Aktivera skärmlägesgränssnittet. Ange följande kommando:

8 Aktivera skärmlägesgränssnittet. Ange följande kommando: iwconfig

9 Avsluta alla processer som kastar fel. I vissa fall kan Wi-Fi-adaptern komma i konflikt med tjänster som körs på datorn. Avsluta dessa processer genom att ange följande kommando:

9 Avsluta alla processer som kastar fel. I vissa fall kan Wi-Fi-adaptern komma i konflikt med tjänster som körs på datorn. Avsluta dessa processer genom att ange följande kommando: airmon-ng check kill

10 Granska namnet på övervakningsgränssnittet. Vanligtvis kommer det att heta "mon0" eller "wlan0mon".

10 Granska namnet på övervakningsgränssnittet. Vanligtvis kommer det att heta "mon0" eller "wlan0mon".  11 Instruera datorn att lyssna på alla angränsande routrar. För att få en lista över alla routrar i intervallet, ange följande kommando:

11 Instruera datorn att lyssna på alla angränsande routrar. För att få en lista över alla routrar i intervallet, ange följande kommando: airodump-ng mon0

- Ersätt "mon0" med namnet på övervakningsgränssnittet från föregående steg.

12 Hitta routern du vill hacka. Du kommer att se ett namn i slutet av varje textrad. Hitta namnet som tillhör nätverket du vill hacka.

12 Hitta routern du vill hacka. Du kommer att se ett namn i slutet av varje textrad. Hitta namnet som tillhör nätverket du vill hacka.  13 Se till att routern använder WPA- eller WPA2 -säkerhet. Om du ser "WPA" eller "WPA2" direkt till vänster om nätverksnamnet, läs vidare. Annars fungerar det inte att hacka nätverket.

13 Se till att routern använder WPA- eller WPA2 -säkerhet. Om du ser "WPA" eller "WPA2" direkt till vänster om nätverksnamnet, läs vidare. Annars fungerar det inte att hacka nätverket.  14 Skriv ner routerns MAC -adress och kanalnummer. Dessa uppgifter finns till vänster om nätverksnamnet:

14 Skriv ner routerns MAC -adress och kanalnummer. Dessa uppgifter finns till vänster om nätverksnamnet: - MAC -adressen är talsträngen längst till vänster på routerns rad.

- Kanal är numret (till exempel 0, 1, 2 och så vidare) till vänster om WPA- eller WPA2 -taggen.

15 Övervaka det valda nätverket för att få ett handslag. Ett handslag uppstår när en enhet ansluter till ett nätverk (till exempel när en dator ansluter till en router). Ange följande kod och se till att de nödvändiga kommandokomponenterna ersätts med din nätverksdata:

15 Övervaka det valda nätverket för att få ett handslag. Ett handslag uppstår när en enhet ansluter till ett nätverk (till exempel när en dator ansluter till en router). Ange följande kod och se till att de nödvändiga kommandokomponenterna ersätts med din nätverksdata: airodump -ng -c kanal --bssid MAC -w / root / Desktop / mon0

- Ersätt "kanal" med det kanalnummer du hittade i föregående steg.

- Ersätt "MAC" med MAC -adressen som du hittade i föregående steg.

- Kom ihåg att ersätta "mon0" med ditt gränssnittsnamn.

- Exempeladress:

airodump -ng -c 3 --bssid 1C: 1C: 1E: C1: AB: C1 -w / root / Desktop / wlan0mon

16 Vänta tills handslaget visas. Så snart du ser en rad märkt "WPA handshake:" följt av en MAC -adress i det övre högra hörnet av skärmen kan du fortsätta hacka.

16 Vänta tills handslaget visas. Så snart du ser en rad märkt "WPA handshake:" följt av en MAC -adress i det övre högra hörnet av skärmen kan du fortsätta hacka. - Om du inte vill vänta kan du tvinga handskakningen med hjälp av en deauth -attack.

17 Avsluta airodump-ng och öppna skrivbordet. Klicka på Ctrl+Cför att avsluta och leta reda på ".cap" -filen på datorns skrivbord.

17 Avsluta airodump-ng och öppna skrivbordet. Klicka på Ctrl+Cför att avsluta och leta reda på ".cap" -filen på datorns skrivbord.  18 Byt namn på filen ".Keps". Även om det inte krävs, kommer det att underlätta det fortsatta arbetet. Ange följande kommando för att ändra namnet, ersätt "namn" med valfritt filnamn:

18 Byt namn på filen ".Keps". Även om det inte krävs, kommer det att underlätta det fortsatta arbetet. Ange följande kommando för att ändra namnet, ersätt "namn" med valfritt filnamn: mv ./-01.kapselnamn.kap

- Om ".cap" -filen inte heter "-01.cap", ersätt "-01.cap" med namnet som ".cap" -filen har.

19 Konvertera filen ".Cap" till ".hccapx" format. Detta kan göras med Kali Linux -omvandlaren. Ange följande kommando och se till att ersätta "namn" med namnet på din fil:

19 Konvertera filen ".Cap" till ".hccapx" format. Detta kan göras med Kali Linux -omvandlaren. Ange följande kommando och se till att ersätta "namn" med namnet på din fil: cap2hccapx.bin name.cap name.hccapx

- Alternativt kan du gå till https://hashcat.net/cap2hccapx/ och ladda upp .cap -filen till omvandlaren genom att klicka på Bläddra och välja din fil.När du har laddat ner filen klickar du på "Konvertera" för att konvertera den och sedan ladda ner den till skrivbordet igen innan du fortsätter.

20 Installera naive-hashcat. Detta är den tjänst som du kommer att använda för att knäcka ditt lösenord. Ange följande kommandon i ordning:

20 Installera naive-hashcat. Detta är den tjänst som du kommer att använda för att knäcka ditt lösenord. Ange följande kommandon i ordning: sudo git klon https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ rockyou.txt

- Om din dator inte har en GPU måste du använda aircrack-ng ..

21 Kör naiv-hashcat. När installationen är klar anger du följande kommando (var noga med att ersätta alla referenser till "namn" med namnet på din ".cap" -fil):

21 Kör naiv-hashcat. När installationen är klar anger du följande kommando (var noga med att ersätta alla referenser till "namn" med namnet på din ".cap" -fil): HASH_FILE = name.hccapx POT_FILE = name.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 Vänta tills nätverkslösenordet är krackat. När du har knäckt lösenordet kommer strängen att läggas till i "name.pot" -filen i katalogen "naive-hashcat". Ordet eller frasen efter den sista kolon på denna rad kommer att vara lösenordet.

22 Vänta tills nätverkslösenordet är krackat. När du har knäckt lösenordet kommer strängen att läggas till i "name.pot" -filen i katalogen "naive-hashcat". Ordet eller frasen efter den sista kolon på denna rad kommer att vara lösenordet. - Att knäcka ett lösenord kan ta från flera timmar till flera månader.

Del 3 av 4: Använd Aircrack-Ng på icke-GPU-datorer

1 Ladda ner ordlistan. Den mest använda ordboksfilen är "Rock You". Ladda ner den genom att ange följande kommando:

1 Ladda ner ordlistan. Den mest använda ordboksfilen är "Rock You". Ladda ner den genom att ange följande kommando: curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Tänk på att aircrack-ng inte kommer att kunna knäcka ett WPA- eller WPA2-lösenord om lösenordet inte finns i ordlistan.

2 Berätta för aircrack-ng att börja spricka lösenordet. Ange följande kommando och se till att inkludera nödvändig nätverksinformation:

2 Berätta för aircrack-ng att börja spricka lösenordet. Ange följande kommando och se till att inkludera nödvändig nätverksinformation: aircrack -ng -a2 -b MAC -w rockyou.txt namn.kap

- Om du i stället för WPA2-nätverk knäcker WPA-nätverk, ersätt "-a2" med -a.

- Ersätt "MAC" med MAC -adressen du hittade i föregående avsnitt.

- Ersätt "namn" med namnet på ".cap" -filen.

3 Vänta tills terminalen visar resultaten. Om du ser rubriken "KEY FOUND!" (Nyckel hittad), så aircrack-ng hittade lösenordet. Lösenordet visas inom parentes till höger om rubriken ”KEY FOUND!”.

3 Vänta tills terminalen visar resultaten. Om du ser rubriken "KEY FOUND!" (Nyckel hittad), så aircrack-ng hittade lösenordet. Lösenordet visas inom parentes till höger om rubriken ”KEY FOUND!”.

Del 4 av 4: Använd Deauth Attacks för att tvinga fram en handskakning

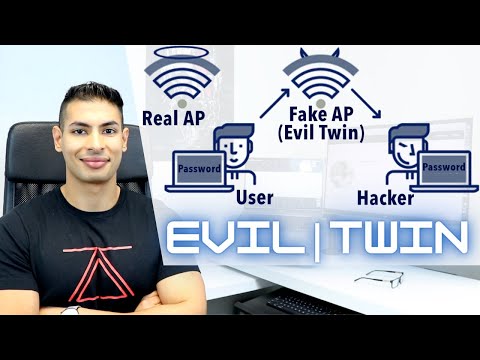

- 1 Ta reda på vad deauth -attacken gör. Deauth -attacker skickar skadliga paket för avautentisering till routern du hackar, vilket gör att internet går offline och ber användaren att logga in igen. När användaren är inloggad kommer du att fånga upp handslaget.

2 Spåra ditt nätverk. Ange följande kommando och ange var du behöver information om ditt nätverk:

2 Spåra ditt nätverk. Ange följande kommando och ange var du behöver information om ditt nätverk: airodump -ng -c kanal -bssid MAC

- Till exempel:

airodump -ng -c 1 --bssid 9C: 5C: 8E: C9: AB: C0

- Till exempel:

3 Vänta på att någon ska ansluta till nätverket. När du ser två MAC -adresser bredvid varandra (och bredvid dem finns en textsträng med tillverkarens namn) kan du fortsätta.

3 Vänta på att någon ska ansluta till nätverket. När du ser två MAC -adresser bredvid varandra (och bredvid dem finns en textsträng med tillverkarens namn) kan du fortsätta. - Detta indikerar att klienten (till exempel en dator) nu är ansluten till nätverket.

4 Öppna ett nytt Terminal -fönster. För att göra detta kan du helt enkelt trycka på Alt+Ctrl+T... Se till att airodump-ng fortfarande körs i bakgrundsfönstret.

4 Öppna ett nytt Terminal -fönster. För att göra detta kan du helt enkelt trycka på Alt+Ctrl+T... Se till att airodump-ng fortfarande körs i bakgrundsfönstret.  5 Skicka deauth -paketen. Ange följande kommando och ersätt din nätverksinformation:

5 Skicka deauth -paketen. Ange följande kommando och ersätt din nätverksinformation: aireplay -ng -0 2 -a MAC1 -c MAC2 mon0

- Siffran "2" är ansvarig för antalet paket som skickas. Du kan öka eller minska detta antal, men kom ihåg att sändning av fler än två paket kan leda till en märkbar säkerhetsöverträdelse.

- Ersätt “MAC1” med den vänstra MAC -adressen längst ner i terminalens bakgrundsfönster.

- Ersätt "MAC2" med den högra MAC -adressen längst ner i terminalens bakgrundsfönster.

- Kom ihåg att ersätta "mon0" med gränssnittsnamnet som du hittade när datorn letade efter routrar.

- Ett exempelkommando ser ut så här:

aireplay -ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 Öppna det ursprungliga terminalfönstret igen. Återgå till bakgrundsfönstret när du är klar med att skicka deauth -paket.

6 Öppna det ursprungliga terminalfönstret igen. Återgå till bakgrundsfönstret när du är klar med att skicka deauth -paket.  7 Hitta ett handslag. När du ser WPA handshake: -taggen och adressen bredvid kan du börja hacka nätverket.

7 Hitta ett handslag. När du ser WPA handshake: -taggen och adressen bredvid kan du börja hacka nätverket.

Tips

- Att använda den här metoden för att kontrollera ditt eget Wi-Fi-nätverk för sårbarheter innan du startar servern är ett bra sätt att förbereda ditt system för sådana attacker.

Varningar

- I de flesta länder är det olagligt att hacka någons Wi-Fi-nätverk utan tillstånd. Utför ovanstående steg endast på ett nätverk som du äger eller som du har samtycke till att testa.

- Skicka mer än två deauth -paket kan krascha måldatorn och väcka misstankar.