Författare:

Judy Howell

Skapelsedatum:

26 Juli 2021

Uppdatera Datum:

1 Juli 2024

Innehåll

Är du orolig för säkerheten i ditt nätverk eller någon annans? Att säkra din router mot oönskade inkräktare är en av grunden till ett säkert nätverk. Ett av de grundläggande verktygen för denna uppgift är Nmap eller Network Mapper. Detta program skannar ett mål och rapporterar vilka portar som är öppna och vilka som är stängda. Säkerhetsspecialister använder detta program för att testa säkerheten i ett nätverk.

Att gå

Metod 1 av 2: Med Zenmap

Ladda ner Nmap-installationsprogrammet. Du kan ladda ner detta gratis från utvecklarens webbplats. Det rekommenderas starkt att du laddar ner det direkt från utvecklaren för att undvika virus eller falska filer. Nmaps installationspaket innehåller Zenmap, det grafiska gränssnittet för Nmap som gör det lättare för nybörjare att köra skanningar utan att behöva lära sig kommandon.

Ladda ner Nmap-installationsprogrammet. Du kan ladda ner detta gratis från utvecklarens webbplats. Det rekommenderas starkt att du laddar ner det direkt från utvecklaren för att undvika virus eller falska filer. Nmaps installationspaket innehåller Zenmap, det grafiska gränssnittet för Nmap som gör det lättare för nybörjare att köra skanningar utan att behöva lära sig kommandon. - Zenmap-programmet är tillgängligt för Windows, Linux och Mac OS X. Du kan hitta installationsfiler för alla operativsystem på Nmaps webbplats.

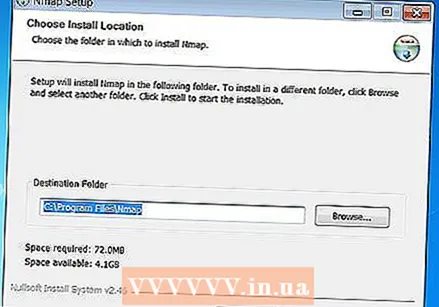

Installera Nmap. När nedladdningen är klar kör du installationsprogrammet. Du kommer att bli tillfrågad vilka komponenter du vill installera. För att dra full nytta av Nmap måste du hålla alla kontrollerade. Nmap kommer inte att installera någon adware eller spionprogram.

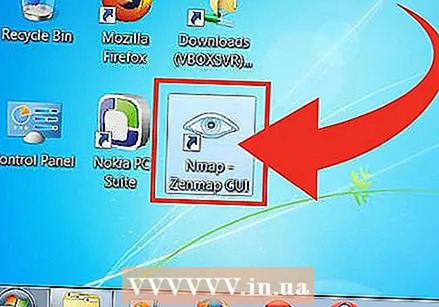

Installera Nmap. När nedladdningen är klar kör du installationsprogrammet. Du kommer att bli tillfrågad vilka komponenter du vill installera. För att dra full nytta av Nmap måste du hålla alla kontrollerade. Nmap kommer inte att installera någon adware eller spionprogram.  Kör Nmap GUI-programmet Zenmap. Om du lämnade inställningarna som standard under installationen bör du se en ikon för det på skrivbordet. Om inte, kontrollera Start-menyn. Öppning av Zenmap startar programmet.

Kör Nmap GUI-programmet Zenmap. Om du lämnade inställningarna som standard under installationen bör du se en ikon för det på skrivbordet. Om inte, kontrollera Start-menyn. Öppning av Zenmap startar programmet.  Ange målet för skanningen. Zenmap-programmet gör skanning till en ganska enkel process. Det första steget i att utföra en skanning är att välja din målgrupp. Du kan ange en domän (exempel.com), en IP-adress (127.0.0.1), en nätverksadress (192.168.1.0/24) eller en kombination därav.

Ange målet för skanningen. Zenmap-programmet gör skanning till en ganska enkel process. Det första steget i att utföra en skanning är att välja din målgrupp. Du kan ange en domän (exempel.com), en IP-adress (127.0.0.1), en nätverksadress (192.168.1.0/24) eller en kombination därav. - Beroende på intensiteten och syftet med genomsökningen kan det att utföra en Nmap-skanning strida mot Internetleverantörens villkor och kan tyckas misstänksam. Kontrollera alltid lagstiftningen i ditt land och ditt ISP-kontrakt innan du utför en Nmap-genomsökning för andra mål än ditt eget nätverk.

Välj din profil. Profiler är förinställda grupper av modifierare som ändrar det som skannas. Med profilerna kan du snabbt välja olika typer av skanningar utan att behöva skriva parametrarna på kommandoraden. Välj den profil som bäst passar dina behov:

Välj din profil. Profiler är förinställda grupper av modifierare som ändrar det som skannas. Med profilerna kan du snabbt välja olika typer av skanningar utan att behöva skriva parametrarna på kommandoraden. Välj den profil som bäst passar dina behov: - Intensiv skanning - En omfattande skanning. Inkluderar OS-detektering, versionsdetektering, skriptsökning, spårningsväg och aggressiv skanningstidpunkt. Detta betraktas som en "påträngande skanning".

- Ping-skanning - Den här skanningen upptäcker om målen är online utan skanningsportar.

- Snabbsökning - Detta är snabbare än en vanlig skanning på grund av aggressiv timing och eftersom endast utvalda portar skannas.

- Regelbunden skanning - Detta är den vanliga Nmap-skanningen utan några parametrar. Det returnerar en ping och visar öppna portar från målet.

Klicka på skanna för att starta skanningen. De aktiva resultaten av skanningen visas på fliken Output i Nmap. Skanningens varaktighet beror på vilken skanningsprofil du väljer, det fysiska avståndet till målet och nätverkets konfiguration.

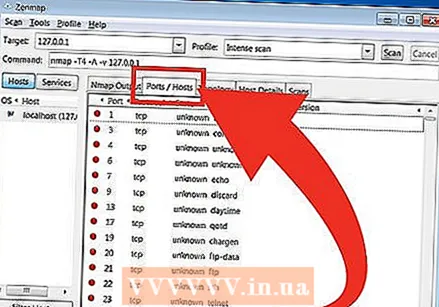

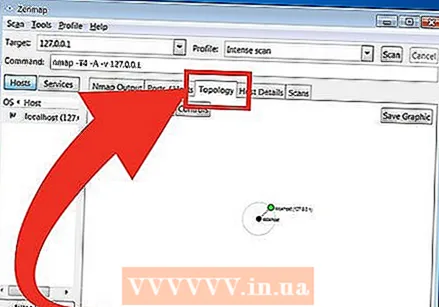

Klicka på skanna för att starta skanningen. De aktiva resultaten av skanningen visas på fliken Output i Nmap. Skanningens varaktighet beror på vilken skanningsprofil du väljer, det fysiska avståndet till målet och nätverkets konfiguration.  Läs dina resultat. När skanningen är klar ser du meddelandet "Nmap klar" längst ned på fliken Nmap Output. Nu kan du se resultaten beroende på vilken typ av skanning du har utfört. Alla resultat visas på huvudfliken i Nmap, men du kan använda de andra flikarna för mer information om specifika data.

Läs dina resultat. När skanningen är klar ser du meddelandet "Nmap klar" längst ned på fliken Nmap Output. Nu kan du se resultaten beroende på vilken typ av skanning du har utfört. Alla resultat visas på huvudfliken i Nmap, men du kan använda de andra flikarna för mer information om specifika data. - Hamnar / värdar - Den här fliken visar resultaten från din portavsökning, inklusive tjänsterna för dessa portar.

- Topologi - Detta visar spårningen för den skanning du har utfört. Här kan du se hur många humle dina data skickar för att nå målet.

- Värdinformation - Detta innehåller en översikt över ditt mål, erhållet genom skanningar, till exempel antalet portar, IP-adresser, värdnamn, operativsystem etc.

- Skannar - Den här fliken sparar jobb för dina tidigare körda skanningar. Detta gör att du snabbt kan skanna igen med en specifik uppsättning parametrar.

- Hamnar / värdar - Den här fliken visar resultaten från din portavsökning, inklusive tjänsterna för dessa portar.

Metod 2 av 2: Använd kommandoraden

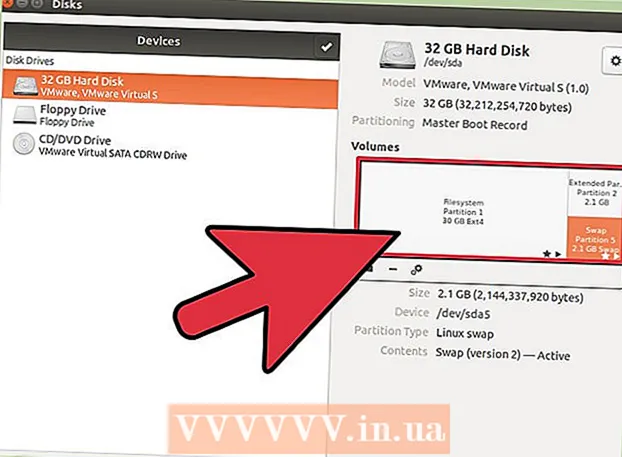

- Installera Nmap. Innan du börjar använda Nmap måste du installera programvaran så att du kan köra den från ditt operativsystems kommandorad. Nmap är liten och tillgänglig utan kostnad från utvecklaren. Följ instruktionerna nedan för ditt operativsystem:

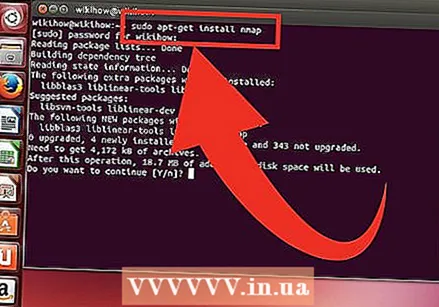

- Linux - Ladda ner och installera Nmap från ditt arkiv. Nmap är tillgängligt för de flesta Linux-arkiv. Kör kommandot nedan beroende på din distribution:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-bit) ELLER

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-bit) - Debian, Ubuntu

sudo apt-get install nmap

- Red Hat, Fedora, SUSE

- Windows - Ladda ner installationsprogrammet från Nmap. Du kan ladda ner detta gratis från utvecklarens webbplats. Det rekommenderas starkt att du laddar ner direkt från utvecklaren för att undvika möjliga virus eller falska filer. Med installationsprogrammet kan du snabbt installera Nmaps kommandoradsverktyg utan att extrahera dem till rätt mapp.

- Om du inte vill ha det grafiska användargränssnittet för Zenmap kan du avmarkera det under installationsprocessen.

- Mac OS X - Ladda ner skivavbildningsfilen Nmap. Detta kan laddas ner gratis från utvecklarens webbplats. Det rekommenderas starkt att du laddar ner direkt från utvecklaren för att undvika möjliga virus eller falska filer. Använd det medföljande installationsprogrammet för att installera Nmap på ditt system. Nmap kräver OS X 10.6 eller senare.

- Linux - Ladda ner och installera Nmap från ditt arkiv. Nmap är tillgängligt för de flesta Linux-arkiv. Kör kommandot nedan beroende på din distribution:

- Öppna kommandoraden. Du startar Nmap-kommandon från kommandoraden och resultaten visas under kommandot. Du kan använda variabler för att ändra skanningen. Du kan köra skanningen från vilken katalog som helst på kommandoraden.

- Linux - Öppna terminalen om du använder ett GUI för din Linux-distribution. Terminalens läge skiljer sig åt per distribution.

- Windows - Detta kan nås genom att trycka på Windows-tangenten + R och skriva "cmd" i körfältet. I Windows 8 trycker du på Windows-tangenten + X och väljer kommandotolken på menyn. Du kan köra en Nmap-skanning från en annan mapp.

- Mac OS X - Öppna Terminal-applikationen i undermappen Utility i mappen Applications.

- Linux - Öppna terminalen om du använder ett GUI för din Linux-distribution. Terminalens läge skiljer sig åt per distribution.

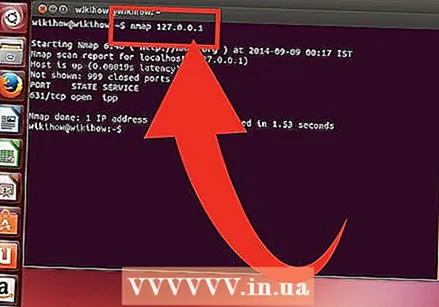

Skanna portarna till din målgrupp. För att göra en standardskanning, skriv nmap target>. Detta pingar målet och skannar portarna. Det här är en skanning som lätt kan upptäckas. Resultaten visas på skärmen. Du kan behöva rulla upp igen för att se alla resultat.

Skanna portarna till din målgrupp. För att göra en standardskanning, skriv nmap target>. Detta pingar målet och skannar portarna. Det här är en skanning som lätt kan upptäckas. Resultaten visas på skärmen. Du kan behöva rulla upp igen för att se alla resultat. - Beroende på intensiteten och syftet med skanningen kan en Nmap-skanning strida mot din Internetleverantörs villkor och kan tyckas misstänksam. Kontrollera alltid lagarna i ditt land och ditt ISP-kontrakt innan du kör Nmap-skanningar på andra mål än ditt hemnätverk.

Kör en anpassad skanning. Du kan använda variabler på kommandoraden för att ändra skanningens parametrar, vilket resulterar i mer detaljerade eller mindre detaljerade resultat. Om du ändrar skanningsvariablerna ändras skanningsdjupet. Du kan lägga till flera variabler, åtskilda av ett mellanslag. Placera variabler framför målet: nmap-variabel> variabel> mål>

Kör en anpassad skanning. Du kan använda variabler på kommandoraden för att ändra skanningens parametrar, vilket resulterar i mer detaljerade eller mindre detaljerade resultat. Om du ändrar skanningsvariablerna ändras skanningsdjupet. Du kan lägga till flera variabler, åtskilda av ett mellanslag. Placera variabler framför målet: nmap-variabel> variabel> mål> - -sS - Detta är en SYN-smygsökning. Det är mindre märkbart än en standardskanning, men kan ta längre tid. Många moderna brandväggar kan upptäcka en –sS-skanning.

- -sn - Det här är en ping-skanning. Detta inaktiverar portavsökning och kontrollerar endast om värden är online.

- -O - Det här är en genomsökning av operativsystemet. Skanningen försöker bestämma måloperativsystemet.

- -A - Den här variabeln använder några av de vanligaste genomsökningarna: OS-upptäckt, versionsdetektering, skriptsökning och spårning.

- -F - Detta aktiverar snabbläge och minskar antalet portar som skannas.

- -v - Detta visar mer information i dina resultat, vilket gör dem lättare att läsa.

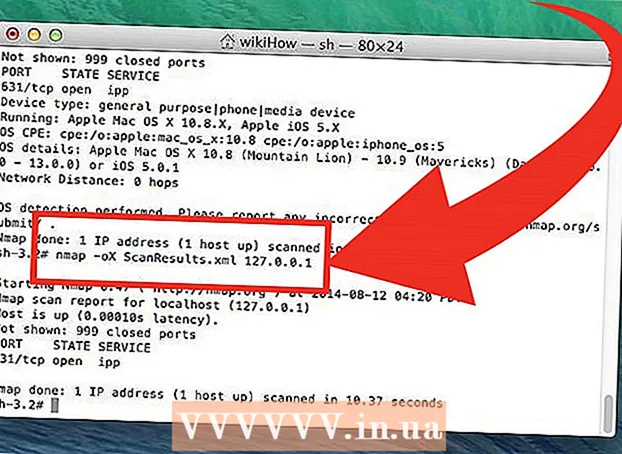

Kör skanningen till en XML-fil. Du kan skicka dina skanningsresultat till en XML-fil för enkel läsning i vilken webbläsare som helst. För att göra detta behöver du variabeln -oxe samt ge ett filnamn till den nya XML-filen. Ett fullständigt kommando kan se ut som nmap –oX Scan Results.xml-mål>.

Kör skanningen till en XML-fil. Du kan skicka dina skanningsresultat till en XML-fil för enkel läsning i vilken webbläsare som helst. För att göra detta behöver du variabeln -oxe samt ge ett filnamn till den nya XML-filen. Ett fullständigt kommando kan se ut som nmap –oX Scan Results.xml-mål>. - XML-filen sparas på din nuvarande arbetsplats.

Tips

- Target inte svarar? Placera parametern "-P0" efter genomsökningen. Detta tvingar Nmap att börja skanna även om programmet tror att målet inte existerar. Detta är användbart om datorn blockeras av en brandvägg.

- Undrar du hur skanningen går? Medan skanningen pågår trycker du på mellanslagstangenten eller valfri tangent för att visa framstegen för Nmap.

- Om din skanning verkar ta evigt (tjugo minuter eller mer), lägg till parametern "-F" i kommandot så att Nmap bara skannar de mest använda portarna.

Varningar

Om du ofta kör Nmap-skanningar, kom ihåg att din ISP (Internet Service Provider) kan ställa frågor. Vissa internetleverantörer söker regelbundet efter Nmap-trafik, och Nmap är inte precis det mest diskreta verktyget. Nmap är ett mycket välkänt verktyg som används av hackare, så du kan behöva förklara.

- Se till att du har behörighet att skanna målet! Skanning av www.whitehouse.gov ber bara om problem. Om du vill skanna ett mål kan du prova scanme.nmap.org. Detta är en testdator, inställd av författaren till Nmap, som är gratis att skanna utan problem.